Índice:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:39.

- Última modificação 2025-01-23 15:03.

No início deste ano, minha esposa perdeu acesso a algumas de suas contas. A senha dela foi retirada de um site violado e usada para entrar em outras contas. Só quando os sites começaram a notificá-la sobre tentativas de login malsucedidas é que ela percebeu que algo estava acontecendo.

Também conversei com várias pessoas que afirmam usar a mesma senha em todos os sites. Essas duas coisas foram suficientes para me estimular a escrever este Instructable.

A segurança por senha é uma parte muito pequena da segurança online como um todo. Quase todas as contas requerem algum tipo de login para permitir o acesso a tudo o que está protegendo. Essa única string geralmente é tudo o que fica entre um invasor e suas informações pessoais, dinheiro, fotos pessoais ou aqueles pontos de viagem que você coleciona há anos.

Este instrutível visa cobrir algumas práticas recomendadas para a criação de senhas. Se você é alguém que tem a mesma senha para todos os sites, cujas senhas são um padrão no teclado, ou tem a palavra "senha" em sua senha, este instrutível é para você.

Isenção de responsabilidade

Eu não sou um especialista em segurança. Essas informações foram aprendidas e pesquisadas ao longo do tempo e são apenas uma recomendação e um resumo de um assunto muito complexo. Este tutorial foi escrito no início de 2018 e pode estar desatualizado no momento em que você o ler.

TL; DR

Se você não se importa com todo o meu raciocínio e explicação por trás das senhas e só quer uma maneira fácil de criar senhas seguras, pule para a última etapa.

Etapa 1: torná-lo longo

O comprimento é um componente muito importante para a segurança da senha. Com a velocidade dos computadores cada vez mais rápida, as senhas podem ser testadas em velocidades incríveis. Isso é chamado de quebra de senha de "força bruta". É amarrar todas as combinações possíveis de caracteres até encontrar aquele que corresponde.

Em teoria, isso torna qualquer senha quebrável, com tempo suficiente. Felizmente, quanto mais longa a senha, mais demorado será esse tipo de ataque. Cada caractere que você adiciona ao comprimento torna a dificuldade muito mais difícil. Se for longo o suficiente, pode levar décadas para encontrá-lo dessa forma, o que não vale a pena para um invasor.

Exemplo

Digamos que você tenha uma senha composta apenas por letras maiúsculas. Esta não é uma boa ideia, mas é apenas para fins ilustrativos. Cada vez que você adiciona outro caractere à senha, ele multiplica o número de senhas possíveis por 26. Se você tivesse uma senha de 1 caractere, ela teria 26 senhas possíveis, 2 caracteres teriam 676 senhas possíveis, etc. Isso começa a crescer rapidamente.

- 26

- 676

- 17576

- 456976

- 11881376

- 308915776

- 8031810176

- 208827064576

- 5429503678976

- 141167095653376

- 3670344486987780

- 95428956661682200

- 2481152873203740000

- 64509974703297200000

- 1677259342285730000000

Como você pode ver, cada letra que você adiciona torna este ataque muito mais difícil e praticamente impossível com caracteres suficientes. Lembre-se, isso é apenas com letras maiúsculas. Uma vez que eles se tornam mais complexos, esse efeito é ampliado.

Etapa 2: torne-o complexo

A complexidade é outro grande fator na segurança de senha. Se um site for violado, é provável que nomes de usuário e senhas sejam retirados. Como um nível básico de segurança, espero que o site tenha as senhas hash (semelhante à criptografia) antes de armazenar. Isso significa que eles são distorcidos antes de entrarem no banco de dados e não há como reverter essa distorção.

Tudo isso parece bom. Não importa qual seja a sua senha, porque ela está truncada, certo? Não é o caso se sua senha não for complexa. Existem algoritmos de hash padrão usados (SHA1, MD5, SHA512, etc) e eles sempre farão o hash da mesma maneira. Por exemplo, se você estiver usando SHA1 e sua senha for "senha", ela será armazenada no banco de dados como "5baa61e4c9b93f3f0682250b6cf8331b7ee68fd8", sempre.

A criação de hashes leva tempo e oomph do computador, e calcular todos os hashes possíveis para todas as senhas possíveis é praticamente impossível. O que as pessoas fizeram é criar "dicionários" de senhas comuns. Coisas como "senha" ou "qwerty" certamente estarão lá, assim como outras menos comuns. Haverá milhões de senhas nesses dicionários e levará apenas alguns segundos para examinar cada entrada e comparar o hash conhecido com o hash de sua senha. Isso é chamado de "ataque de dicionário". Se a sua for uma das que já foram calculadas, a distorção não protegerá sua senha e poderá ser usada em outros sites.

Além disso, mudar letras em números não adiciona complexidade. Pode parecer mais complexo alterar E para 3 ou I para 1, mas essa é uma prática tão comum que não adiciona mais segurança. Os programas de cracking têm uma opção que tentará automaticamente essas variações.

Etapa 3: torne-o único

Lembrar senhas é difícil. Com nossas vidas cada vez mais online, não é incomum que cada pessoa tenha mais de 50 contas online, cada uma com seu próprio login. Isso pode ser muito difícil de controlar.

A maneira mais comum de as pessoas lidarem com isso é escolher uma senha "válida" e usá-la em vários sites diferentes. Esta é uma ideia terrível. Basta uma violação de segurança ou um site de phishing para obter seu nome de usuário e senha para começar a jogar. Os invasores podem tentar esse nome de usuário e senha em centenas de sites em segundos. Isso os levaria automaticamente a todos os sites com o mesmo nome de usuário do comprometido.

Eu sei que ter uma senha diferente para cada site parece uma tarefa difícil, mas veremos como lidar com isso mais tarde.

Etapa 4: nada pessoal

Suas informações não são tão privadas quanto você pensa. Uma rápida pesquisa online pode facilmente encontrar sua data de nascimento ou endereço. Se outra conta foi violada, ainda mais informações podem ser facilmente obtidas. Se houver um invasor tentando entrar em suas contas, essas serão senhas óbvias de tentativa. Ele também deixa a entrada aberta para familiares, amigos ou até mesmo conhecidos.

Etapa 5: trate todas as senhas com o mesmo cuidado

Ao lidar com sites, você deve tratar a segurança de todos eles com o mesmo nível de cuidado. Por exemplo, se você tiver um login no site de seu gato favorito, deverá tomar os mesmos cuidados que o login do seu banco. Pode não parecer muito perder o acesso a todos aqueles adoráveis bigodes, mas isso poderia ser apenas um trampolim para um invasor. Violar esse site "sem importância" pode fornecer a um invasor mais informações sobre você, como um nome de usuário diferente que você usou, um e-mail diferente que você usou para fazer login ou informações reais que podem ser usadas para desbloquear outros sites.

Além disso, se for um site sem importância, há uma chance melhor de que eles não estejam seguindo as práticas de segurança adequadas, o que significa que se sua senha for longa e complexa, mas não exclusiva, e as senhas não forem devidamente criptografadas quando armazenadas, essa senha pode ser facilmente usada em outros sites. Novamente, só porque o site é "sem importância", não significa que sua segurança o seja.

Etapa 6: mantenha-o oculto

Bom - armazenamento offline

O armazenamento offline pode ser uma boa opção se você for uma pessoa esquecida. Ter um stick USB que você mantém bloqueado com suas senhas protege contra a maioria dos ataques, com exceção de familiares e amigos. Apenas no caso de você perder este stick de alguma forma, certifique-se de que o arquivo de senha ou a unidade inteira está criptografada e que o backup do stick está em um local muito seguro.

Esse método tem muita segurança, mas ao custo da conveniência.

O motivo pelo qual ele deve estar offline é explicado em mais detalhes abaixo. Lembre-se de que muitos dispositivos têm backup automático na nuvem agora, mesmo que você não tivesse intenção. Além disso, se você conectar este stick em um dispositivo que contém um vírus ou está comprometido, os dados podem ser facilmente copiados.

Melhor - Lembre-se de tudo

Lembre-se de todas as suas senhas. Se você for incrivelmente talentoso, essa pode ser uma opção. Não há como alguém encontrá-los, e você sempre os tem com você. Algumas desvantagens são que a maioria de nós não é incrível em lembrar coisas complexas e tende a falar um pouco demais depois de um ou dois drinques. Especialmente com dezenas de senhas para lembrar, isso provavelmente nem é uma opção para o leigo.

Melhor - Sem Armazenamento

O melhor cenário é você não armazená-los de forma alguma. De alguma forma, lembre-se de todas as suas senhas exclusivas, longas e complexas ou tenha uma maneira de recriá-las instantaneamente. Se você conhece os ingredientes necessários para recriá-los, não há como um invasor "encontrá-los", porque eles não existem até serem necessários. Isso pode parecer complicado, mas realmente não é. Mais sobre isso mais tarde.

A importância do offline

Os sites são gerenciados por pessoas. Para a maioria dos sites, é provavelmente seguro presumir que essas pessoas geralmente têm boas intenções, mas mesmo as melhores pessoas podem cometer erros. Só no ano passado, houve uma série de grandes violações de segurança de sites de grandes empresas geralmente seguras como Linked-In, Yahoo, Equifax, Apple e Uber, apenas para citar alguns. Essas são grandes empresas com departamentos de segurança e foram violadas.

O armazenamento em nuvem parece sofisticado e oferece conveniência, mas o que uma "nuvem" é na realidade é o computador de outra pessoa que você está usando para armazenar seus arquivos. Como eu disse acima, as pessoas podem cometer erros. Se isso acontecer, suas senhas podem estar disponíveis para o mundo. Os sites em nuvem são um alvo gigante para os invasores devido à quantidade de dados que eles mantêm. Quebre o site da nuvem, tenha acesso a todas as informações que potencialmente milhões de pessoas armazenaram.

Tenho certeza que parte disso é paranóia, mas com uma grande parte de sua vida escondida por trás dessas senhas, proteja-as como tal.

Etapa 7: Minha recomendação

Este foi um preâmbulo muito longo para explicar os principais pilares da segurança de senha. Se você seguir essas 6 diretrizes, deverá ter problemas mínimos de segurança online e, se algo acontecer, deve parar na fonte, e não se espalhar para o resto de sua vida online.

Existem muitas maneiras diferentes de solucionar esses desafios. Alguns são melhores do que outros e oferecem benefícios diferentes. Minha solução favorita é SuperGenPass (SGP). Não sou afiliado de forma alguma, sou apenas um fã.

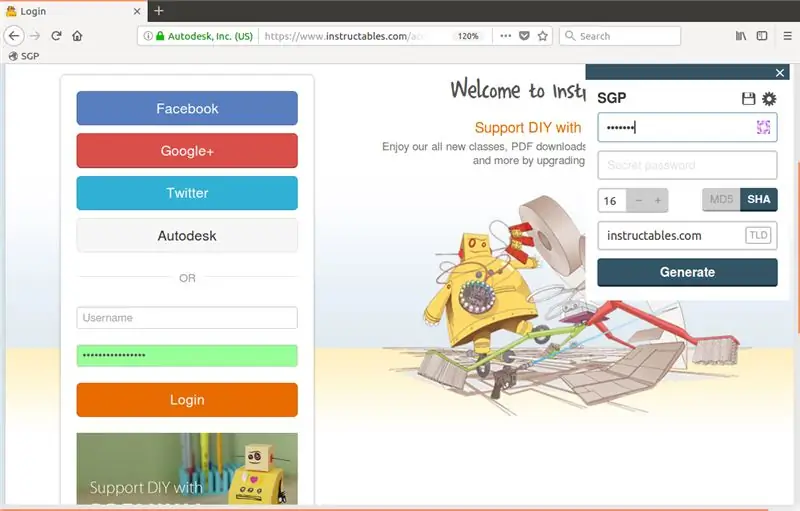

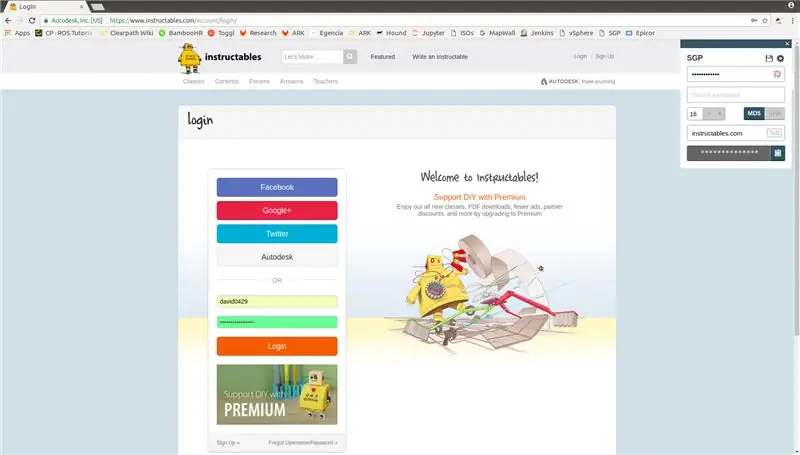

Simples de usar

O SGP tem um aplicativo para o seu telefone e um botão que você pode adicionar ao seu navegador. Quando você vai a um site e ele pede seu login, clique no botão. Uma pequena janela aparecerá. Digite sua senha mestra. O SGP irá gerar uma senha para este site e inseri-la na caixa de senha para você!

Grande

Você pode escolher o comprimento da senha que é criada. Isso gerará senhas de até 24 caracteres, o que é bastante seguro, mas você pode escolher mais curtas se alguns sites limitarem o comprimento de sua senha.

Complexo

São usados letras maiúsculas, minúsculas e números, o que é bastante seguro. Eles não seguem nenhum padrão reconhecível sem palavras ou frases. Nada do seu URL ou senha mestra está nesta string.

Exclusivo

Cada site terá uma senha totalmente única. As senhas para example1.com e example2.com são completamente diferentes, embora haja apenas um caractere diferente nos "ingredientes" iniciais. Como você pode ver no exemplo abaixo, não há conexão entre os "ingredientes" e a senha resultante e eles são MUITO diferentes um do outro.

masterpassword: example1.com -> zVNqyKdf7Fmasterpassword: example2.com -> eYPtU3mfVw

Armazenar

Ele armazena e não transmite dados. Ele pode ser executado totalmente offline se você estiver preocupado e não houver maneira de alguém encontrá-los ou roubá-los.

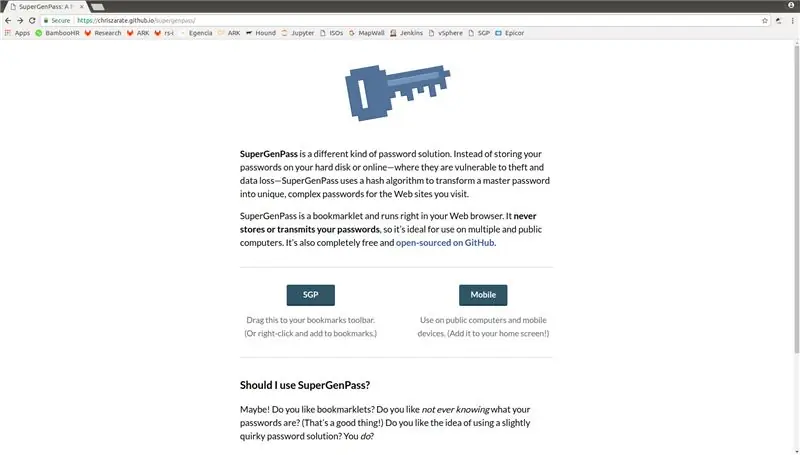

Etapa 8: SGP: configuração

Configurar o SGP é super simples. Primeiro, você provavelmente desejará adicioná-lo à sua barra de favoritos. Para fazer isso, vá para:

chriszarate.github.io/supergenpass/

Haverá 2 botões para escolher. Para configurar um computador que você usa normalmente, arraste o botão esquerdo para a barra de favoritos. Isso lhe dará um novo botão para usar.

Se você estiver usando o computador de outra pessoa no futuro, pode selecionar o botão à direita. Isso permitirá que você use o SGP sem alterar nada em seu navegador. Também é uma opção para um navegador móvel.

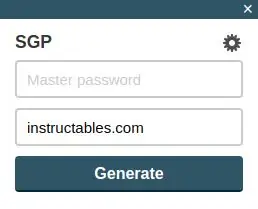

Depois de adicionado à sua barra de favoritos, clique no botão. Uma pequena janela será aberta no canto da sua página da web. Clicar na pequena engrenagem abrirá as configurações.

Comprimento

O número à esquerda é o comprimento da senha que ele irá gerar. Recomendo que você procure nos sites que você mais usa e defina o número mais alto permitido por esses sites. Mais de 12 é recomendado, mas quanto mais, melhor, especialmente porque você não precisa se lembrar disso.

Tipo Hash

Existem duas opções para o tipo de hash usado, MD5 e SHA. Ambos irão gerar senhas com letras maiúsculas, letras minúsculas e números. Alterar isso é uma maneira simples de alterar todas as suas senhas, mantendo a mesma senha mestra.

Senha secreta

A seção de senha secreta é uma forma adicional de garantir que tudo esteja seguro. Quando o miniaplicativo for iniciado, se você tiver uma senha secreta, ele mostrará uma pequena imagem na caixa de senha. Esta senha deve ser SEMPRE a mesma ao iniciar. Se ele iniciar e esta imagem não for o que normalmente é, é possível que alguém esteja tentando obter sua senha mestra.

Senha mestra

Isso não é necessário durante a configuração, mas é muito importante. Certifique-se de escolher uma senha forte. Esta é uma única senha que você sempre insere em todos os sites. Certifique-se de que seja algo de que você possa se lembrar, mas que seja complexo, longo e não pessoal.

Salvando

Depois de escolher todas as configurações, clique no ícone de salvar e no ícone de engrenagem novamente para fechar as configurações

Etapa 9: usar SGP

Para usar o SGP, navegue até um site como faria normalmente. Quando você precisar inserir sua senha, clique no botão SGP que você adicionou à sua barra de favoritos. Se você usou uma senha secreta ao configurar o SGP, certifique-se de que a imagem que aparece na caixa de senha corresponde ao que era quando você configurou.

Digite sua senha mestra e pressione Enter. Isso calculará sua senha exclusiva para este site e a preencherá para você! Conforme você digita sua senha mestra, o ícone é atualizado. Se a imagem não corresponder ao ícone que você normalmente tem, ou você digitou sua senha mestra incorretamente ou alguém está tentando obter sua senha.

Dependendo de como o site está escrito, o SGP pode não conseguir inserir a senha para você, ou o site pode não perceber que foi inserida. Se for esse o caso, você pode clicar no ícone de cópia ao lado da caixa de senha gerada e colá-la manualmente.

Depois de inserir sua senha, clique em Login e pronto!

Etapa 10: Reflexões Finais

O SGP pode não funcionar para todos, e está tudo bem. Não é a solução perfeita porque não existe tal coisa. Se você tiver outro serviço ou método que goste de usar para senhas, lembre-se das 6 etapas para uma senha segura. Se o seu método atual for insuficiente em algumas dessas áreas, pode ser hora de procurar outra solução. Sim, pode levar meio dia para alterar todas as suas contas, mas isso provavelmente seria menos incômodo do que ter suas contas violadas.

Uma observação sobre armazenamento online: Se o serviço armazena suas senhas online / na "nuvem", verifique suas práticas de segurança para ter certeza de que estão corretas. O site provavelmente dirá o que eles estão fazendo para proteger suas senhas, se estiverem fazendo isso de maneira adequada. Se você não tiver certeza, mande um e-mail para eles e pergunte. Se eles não puderem dar uma resposta boa / concisa / precisa, seja cauteloso ao usar esse serviço.

Recomendado:

Estação meteorológica NaTaLia: Estação meteorológica com energia solar Arduino Feito da maneira certa: 8 etapas (com fotos)

Estação meteorológica de NaTaLia: Estação meteorológica com energia solar Arduino feito da maneira certa: após 1 ano de operação bem-sucedida em 2 locais diferentes, estou compartilhando meus planos de projeto de estação meteorológica movida a energia solar e explicando como ela evoluiu para um sistema que pode realmente sobreviver por muito tempo períodos de energia solar. Se você seguir

Como fazer macro no Excel e copiar dados de uma maneira mais fácil: 4 etapas

Como Fazer Macro no Excel e Copiar Dados de uma Forma Mais Fácil .: Olá, este instrutível vai te ensinar como criar a macro de uma maneira fácil e melhor para copiar e colar dados que mostraremos como exemplos

Como fazer um carro com controle remoto em casa de maneira fácil - DIY Wireless RC CAR: 7 etapas

Como fazer um carro de controle remoto em casa de maneira fácil - DIY Wireless RC CAR: Olá amigos neste instrutível, vou mostrar a vocês como fazer um carro de rc com controle remoto de maneira fácil, por favor, continue lendo … Este é realmente um projeto legal, por favor, tente construir um

Gerenciador de senhas, digitador, macro, carga útil tudo em um !: 11 etapas (com imagens)

Password Manager, Typer, Macro, Payload … All in ONE !: ATENÇÃO: Se você estiver tendo problemas com a fabricação deste dispositivo (pcb, solda ou outros), sinta-se à vontade para me enviar uma mensagem particular aqui ou um e-mail para davidex720@gmail.com. Terei todo o gosto em enviar um dos pcbs ou dispositivos que já produzo

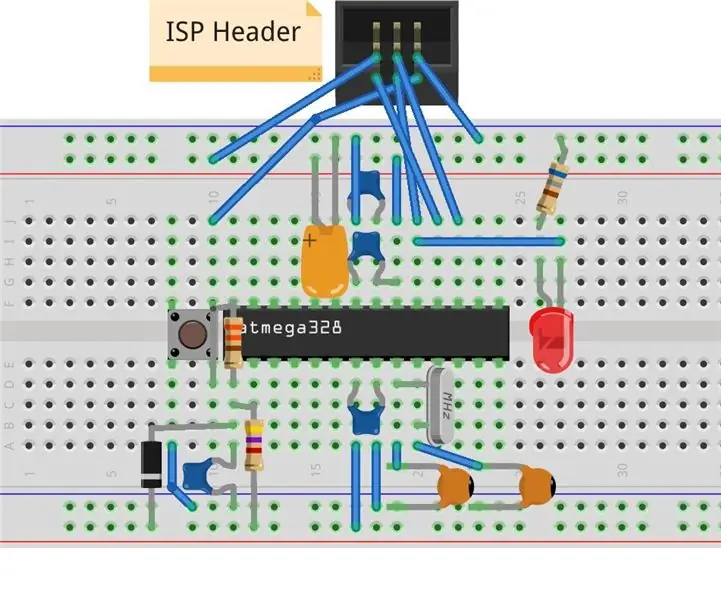

Breadboard Arduino da maneira certa: 5 etapas (com imagens)

Breadboard Arduino da maneira certa: Existem literalmente centenas de Breadboard Arduinos por aí, então o que há de diferente neste? Bem, há várias coisas que a maioria deles e até mesmo o próprio Arduino não estão fazendo certo. Em primeiro lugar, a alimentação analógica está ligada ao