Índice:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:41.

- Última modificação 2025-01-23 15:04.

Um guia infalível para contornar bloqueios parentais irritantes. Eu tive que lidar com isso, e não quero que você o faça. Use o bom senso ao fazer isso, pois não sou responsável por quaisquer consequências. Isso é simplesmente para aqueles que são muito velhos para ter bloqueios parentais, mas têm pais que insistem em embalar seus filhos e protegê-los das redes.

Etapa 1: ANTES DE COMEÇAR

Você deve ter uma conta administrativa. SE VOCÊ TEM UMA CONTA LIMITADA, siga estas instruções. SE VOCÊ TEM UMA CONTA ADMINISTRATIVA, vá para a etapa 2.

-Reinicie seu computador. - Quando o computador for reiniciado, mas antes do Windows iniciar, pressione F8 para entrar no MODO DE SEGURANÇA. -Faça login na conta do ADMINISTRADOR. -Vá para o painel de controle. -Vá para contas de usuário. -No modo de segurança, como administrador, você pode conceder habilidades administrativas à sua conta REAL. Mude seu tipo de conta REAL para administrativa, não limitada. -Reinicie seu computador, normalmente. -Agora, quando você entrar em sua conta, deve ser administrativo. Agora vá para a etapa 2.

Etapa 2: CTRL-ALT-DELETE

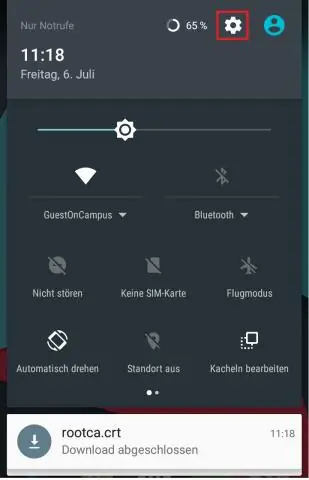

O melhor amigo de um homem. Use-o. Vá até a guia "Processos" e role para baixo até ver um processo chamado "TmProxy.exe"

Etapa 3: agora para a etapa óbvia

Exclua o processo intitulado "TmProxy.exe" Ele irá avisá-lo que pode causar instabilidade, blá, blá, blá, clique em SIM. Tome a pílula vermelha metafórica. NÃO exclua os outros processos TM. Apenas TmProxy.exe.

Etapa 4: Desfrute da sua liberdade recém-descoberta

Delicie-se com isso. No entanto, cada vez que você reiniciar, o proxy será reativado, portanto, você DEVE fazer isso toda vez que reiniciar. Felizmente, isso torna a remoção de proxy indetectável para a maioria dos pais. Divirta-se nas redes e fique seguro.

Recomendado:

Plantador de castelo (com blocos de código Tinkercad): 25 etapas (com imagens)

Castle Planter (com Tinkercad Code Blocks): Este projeto aqui me levou um bom tempo para realizar, e como minhas habilidades de programação são, no mínimo, limitadas, espero que tenha dado certo :) Usando as instruções fornecidas, você deve ser capaz de recriar completamente todos os aspectos deste design sem

Codificação com blocos de código IOS: 6 etapas

Codificação com IOS Code Blocks: A codificação com iOS é uma maneira única de fazer seu dispositivo iOS fazer automações, buscar notícias, iniciar guerra cibernética e até mesmo programar mensagens de texto. Para isso, iremos nos concentrar na guerra cibernética, especificamente enviar spam para amigos e c

Como construir um trocador de blocos no Minecraft: 9 etapas

Como construir um trocador de blocos no Minecraft: Este é um tutorial simples sobre como construir um trocador de blocos no Minecraft

Como contornar a segurança da maioria dos bloqueadores da Web no servidor: 3 etapas

Como contornar a segurança da maioria dos bloqueadores da Web do lado do servidor: Este é meu primeiro instrutível, então tenha paciência comigo: Ok, vou lhe dizer como contornar os bloqueadores da web que vi usados em escolas. Tudo que você precisa é um pen drive e alguns downloads de software

Como contornar a segurança do seu servidor: 4 etapas

Como contornar a segurança do seu servidor: Ok, primeiro gostaria de admitir que este é meu primeiro instrutível, e que tenho sido um visitante muito comum do site, e quando notei um certo instrutível, sobre como contornar o servidor da escola do myspace [ou qualquer outra coisa] eu só tive que criar