Índice:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:37.

- Última modificação 2025-01-23 15:03.

O controle de acesso é o mecanismo nas áreas de segurança física e segurança da informação, para restringir o acesso / entrada anônima aos recursos de uma organização ou área geográfica. O ato de acessar pode significar consumir, entrar ou usar. A permissão para acessar um recurso é chamada de autorização.

Segurança física

O controle de acesso geográfico pode ser aplicado pelo pessoal (por exemplo, guarda de fronteira, segurança, verificador de bilhetes) ou com um dispositivo como uma catraca (porta defletor). Um controle de acesso em sentido estrito (controlar fisicamente o próprio acesso) é um sistema de verificação de presença autorizada, ver, por exemplo Controlador de bilhetes (transporte). Outro exemplo é o controle de saída, por exemplo de uma loja (caixa) ou um país. [carece de fontes?]. O termo controle de acesso refere-se à prática de restringir a entrada a uma propriedade, edifício ou sala para pessoas autorizadas.

Segurança da Informação

O controle de acesso eletrônico usa computadores para resolver as limitações de chaves e fechaduras mecânicas. Uma ampla variedade de credenciais pode ser usada para substituir as chaves mecânicas. O sistema de controle de acesso eletrônico concede acesso com base na credencial apresentada. Quando o acesso é concedido, a porta é destrancada por um tempo predeterminado e a transação é registrada. Quando o acesso é recusado, a porta permanece trancada e a tentativa de acesso é registrada. O sistema também monitorará a porta e emitirá um alarme se a porta for forçada ou mantida aberta por muito tempo após ser destravada.

Operações em controle de acesso

Quando uma credencial é apresentada a um leitor (dispositivo), o leitor envia as informações da credencial, geralmente um número, para um painel de controle, um processador altamente confiável. O painel de controle compara o número da credencial a uma lista de controle de acesso, concede ou nega a solicitação apresentada e envia um log de transações para um banco de dados. Quando o acesso é negado com base na lista de controle de acesso, a porta permanece trancada. Se houver uma correspondência entre a credencial e a lista de controle de acesso, o painel de controle opera um relé que, por sua vez, destranca a porta. O painel de controle também ignora um sinal de porta aberta para evitar um alarme. Freqüentemente, o leitor fornece feedback, como um LED vermelho piscando para um acesso negado e um LED verde piscando para um acesso concedido.

Fatores de autenticação de informações:

- algo que o usuário sabe, por exemplo, uma senha, frase secreta ou PIN

- algo que o usuário possui, como um cartão inteligente ou um chaveiro

- algo que o usuário é, como impressão digital, verificado por medição biométrica.

Credencial

Uma credencial é um objeto físico / tangível, um pedaço de conhecimento ou uma faceta do ser físico de uma pessoa, que permite a um indivíduo o acesso a uma determinada instalação física ou sistema de informação baseado em computador. Normalmente, as credenciais podem ser algo que uma pessoa conhece (como um número ou PIN), algo que ela possui (como um crachá de acesso), algo que ela é (como um recurso biométrico) ou alguma combinação desses itens. Isso é conhecido como autenticação multifator. A credencial típica é um cartão de acesso ou chaveiro, e o software mais recente também pode transformar os smartphones dos usuários em dispositivos de acesso.

Tecnologias de cartão:

Incluindo tarja magnética, código de barras, Wiegand, proximidade de 125 kHz, cartão de 26 bits, cartões inteligentes de contato e cartões inteligentes sem contato. Também estão disponíveis os porta-chaves, que são mais compactos do que os cartões de identificação, e anexados a um chaveiro. As tecnologias biométricas incluem impressão digital, reconhecimento facial, reconhecimento da íris, varredura da retina, voz e geometria da mão. As tecnologias biométricas integradas encontradas em smartphones mais recentes também podem ser usadas como credenciais em conjunto com o software de acesso executado em dispositivos móveis. Além das tecnologias de acesso por cartão mais antigas e tradicionais, as tecnologias mais recentes, como comunicação de campo próximo (NFC) e Bluetooth de baixa energia (BLE), também têm potencial para comunicar as credenciais do usuário aos leitores para acesso ao sistema ou edifício.

Componentes: Vários componentes do sistema de controle são: -

- Um ponto de controle de acesso pode ser uma porta, catraca, portão de estacionamento, elevador ou outra barreira física, onde a concessão de acesso pode ser controlada eletronicamente.

- Normalmente, o ponto de acesso é uma porta.

- Uma porta de controle de acesso eletrônico pode conter vários elementos. Em sua forma mais básica, há uma fechadura elétrica independente. A fechadura é desbloqueada por um operador com um interruptor.

- Para automatizar isso, a intervenção do operador é substituída por um leitor. O leitor pode ser um teclado onde um código é inserido, pode ser um leitor de cartão ou pode ser um leitor de biometria.

Topologia:

A topologia predominante por volta de 2009 é hub e falou com um painel de controle como o hub e os leitores como os raios. As funções de consulta e controle são feitas pelo painel de controle. Os raios se comunicam por meio de uma conexão serial; geralmente RS-485. Alguns fabricantes estão levando a tomada de decisão ao limite, colocando um controlador na porta. Os controladores são habilitados para IP e se conectam a um host e banco de dados usando redes padrão.

Tipos de leitores RDID:

- Leitores básicos (não inteligentes): basta ler o número do cartão ou PIN e encaminhá-lo para um painel de controle. No caso de identificação biométrica, tais leitores emitem o número de identificação de um usuário. Normalmente, o protocolo Wiegand é usado para transmitir dados ao painel de controle, mas outras opções como RS-232, RS-485 e Relógio / Dados não são incomuns. Este é o tipo mais popular de leitores de controle de acesso. Exemplos de tais leitores são RF Tiny da RFLOGICS, ProxPoint da HID e P300 da Farpointe Data.

- Leitores semi-inteligentes: possuem todas as entradas e saídas necessárias para controlar as ferragens da porta (fechadura, contato da porta, botão de saída), mas não toma nenhuma decisão de acesso. Quando um usuário apresenta um cartão ou insere um PIN, o leitor envia informações ao controlador principal e aguarda sua resposta. Se a conexão com o controlador principal for interrompida, esses leitores param de funcionar ou funcionam em um modo degradado. Normalmente, os leitores semi-inteligentes são conectados a um painel de controle por meio de um barramento RS-485. Exemplos de tais leitores são InfoProx Lite IPL200 da CEM Systems e AP-510 da Apollo.

- Leitores inteligentes: possuem todas as entradas e saídas necessárias para controlar o hardware da porta; eles também têm memória e poder de processamento necessário para tomar decisões de acesso de forma independente. Como leitores semi-inteligentes, eles são conectados a um painel de controle por meio de um barramento RS-485. O painel de controle envia atualizações de configuração e recupera eventos dos leitores. Exemplos de tais leitores podem ser InfoProx IPO200 da CEM Systems e AP-500 da Apollo. Há também uma nova geração de leitores inteligentes chamados de "leitores IP". Os sistemas com leitores IP geralmente não têm painéis de controle tradicionais e os leitores se comunicam diretamente com um PC que atua como host.

Riscos de segurança:

O risco de segurança mais comum de invasão por meio de um sistema de controle de acesso é simplesmente seguir um usuário legítimo por uma porta, e isso é conhecido como "utilização não autorizada". Freqüentemente, o usuário legítimo abre a porta para o intruso. Esse risco pode ser minimizado por meio de treinamento de conscientização de segurança da população de usuários.

As principais categorias de controle de acesso são:

- Controle de acesso obrigatório

- Controle de acesso discricionário

- Controle de acesso baseado em função

- Controle de acesso baseado em regras.

Etapa 1: Tecnologia RFID

Def: Identificação por radiofrequência (RFID) é o uso sem fio de campos eletromagnéticos para transferência de dados, com o objetivo de identificar e rastrear automaticamente etiquetas fixadas em objetos. As tags contêm informações armazenadas eletronicamente.

RFID é uma tecnologia que incorpora o uso de acoplamento eletromagnético ou eletrostático na porção de radiofrequência (RF) do espectro eletromagnético para identificar exclusivamente um objeto, animal ou pessoa.

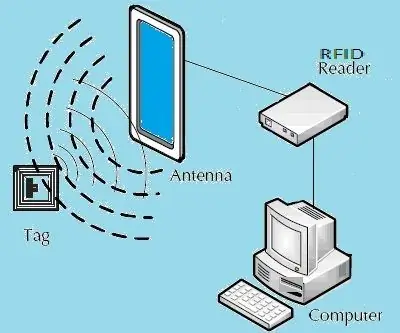

Um leitor de identificação por radiofrequência (leitor RFID) é um dispositivo usado para coletar informações de uma etiqueta RFID, que é usada para rastrear objetos individuais. As ondas de rádio são usadas para transferir dados da etiqueta para um leitor.

Aplicações de RFID:

- As etiquetas de rastreamento de animais, inseridas sob a pele, podem ser do tamanho de um arroz.

- As etiquetas podem ser em formato de parafuso para identificar árvores ou itens de madeira.

- Formato de cartão de crédito para uso em aplicativos de acesso.

- As etiquetas de plástico rígido anti-roubo fixadas nas mercadorias nas lojas também são etiquetas RFID.

- Transponders retangulares reforçados de 120 por 100 por 50 milímetros são usados para rastrear contêineres ou maquinários pesados, caminhões e vagões ferroviários.

- Em laboratórios seguros, entradas de empresas e prédios públicos, os direitos de acesso devem ser controlados.

Sinal:

O sinal é necessário para despertar ou ativar o tag e é transmitido pela antena. O sinal em si é uma forma de energia que pode ser usada para alimentar a tag. O transponder é a parte da etiqueta RFID que converte essa radiofrequência em energia utilizável, além de enviar e receber mensagens. Os aplicativos RFID para acesso de pessoal normalmente usam sistemas de baixa frequência, 135 KHz, para a detecção de crachás.

Requisitos para RFID:

- Um leitor que está conectado (ou integrado)

- Uma antena que envia um sinal de rádio

- Uma tag (ou transponder) que retorna o sinal com informações adicionadas.

O leitor de RFID geralmente está conectado a um computador / sistema de terceiros que aceita (e armazena) eventos relacionados a RFID e usa esses eventos para disparar ações. Na indústria de segurança, esse sistema pode ser um sistema de controle de acesso a edifícios, na indústria de estacionamento é mais provavelmente um sistema de gerenciamento de estacionamento ou de controle de acesso de veículos. Em bibliotecas, pode ser um sistema de gerenciamento de biblioteca.

Problemas comuns com RFID:

- Colisão do leitor:

- Colisão de tags.

A colisão do leitor ocorre quando os sinais de dois ou mais leitores se sobrepõem. A tag não pode responder a consultas simultâneas. Os sistemas devem ser configurados com cuidado para evitar esse problema. Os sistemas devem ser configurados com cuidado para evitar esse problema; muitos sistemas usam um protocolo anticolisão (protocolo de singulação). Os protocolos anticolisão permitem que as tags se revezem na transmissão para um leitor.

A colisão de tags ocorre quando muitas tags estão presentes em uma pequena área; mas, como o tempo de leitura é muito rápido, é mais fácil para os fornecedores desenvolver sistemas que garantam que as tags respondam uma de cada vez.

Etapa 2: SPI com diagrama de circuito

Atmega328 tem SPI embutido usado para se comunicar com dispositivos habilitados para SPI, como ADC, EEPROM etc.

Comunicação SPI

O Serial Peripheral Interface (SPI) é um protocolo de conexão de interface de barramento originalmente iniciado pela Motorola Corp. Ele usa quatro pinos para comunicação.

- SDI (entrada de dados serial)

- SDO (saída de dados serial),

- SCLK (relógio serial)

- CS (Chip Select)

Possui dois pinos para transferência de dados chamados de SDI (Serial Data Input) e SDO (Serial Data Output). O pino SCLK (Serial -Clock) é usado para sincronizar a transferência de dados e o Master fornece este relógio. O pino CS (Chip Select) é usado pelo mestre para selecionar o dispositivo escravo.

Os dispositivos SPI têm registradores de deslocamento de 8 bits para enviar e receber dados. Sempre que o mestre precisa enviar dados, ele coloca os dados no registrador de deslocamento e gera o relógio necessário. Sempre que o mestre deseja ler os dados, o escravo coloca os dados no registrador de deslocamento e o mestre gera o relógio necessário. Observe que o SPI é um protocolo de comunicação full duplex, ou seja, os dados nos registradores de deslocamento mestre e escravo são trocados ao mesmo tempo.

ATmega32 possui módulo SPI embutido. Ele pode atuar como dispositivo SPI mestre e escravo.

Os pinos de comunicação SPI no AVR ATmega são:

- MISO (Master In Slave Out) = Master recebe dados e o escravo transmite dados através deste pino.

- MOSI (Master Out Slave In) = Master transmite dados e o escravo recebe dados através deste pino.

- SCK (Shift Clock) = Mestre gera este relógio para a comunicação, que é utilizado pelo dispositivo escravo. Somente o mestre pode iniciar o relógio serial.

- SS (Seleção de escravo) = O mestre pode selecionar o escravo por meio deste pino.

ATmega32 Rgisters usados para configurar a comunicação SPI:

- Registro de controle SPI,

- Registro de status SPI e

- Registro de dados SPI.

SPCR: Registro de controle SPI

Bit 7 - (SPIE): bit de habilitação de interrupção SPI

1 = Habilita interrupção SPI. 0 = Desabilitar interrupção SPI. Bit 6 - (SPE): Habilitar SPI bit 1 = Habilitar SPI. 0 = Desativar SPI. Bit 5 - (DORD): Bit 1 de pedido de dados = LSB transmitido primeiro. 0 = MSB transmitido primeiro. Bit 4 - (MSTR): Seleção Mestre / Escravo bit 1 = Modo mestre. 0 = Modo escravo. Bit 3 - (CPOL): bit de seleção da polaridade do relógio. 1 = Relógio inicia de um lógico. 0 = Relógio inicia do zero lógico. Bit 2 - (CPHA): Bit de seleção de fase do relógio. 1 = Amostra de dados na transição do clock final. 0 = Amostra de dados na borda do relógio. Bit 1: 0 - (SPR1): bits SPR0 SPI Clock Rate Select

SPSR: Registro de status SPI

Bit 7 - SPIF: bit de sinalizador de interrupção SPI

Este sinalizador é definido quando a transferência serial é concluída. Também é definido quando o pino SS é baixado no modo mestre. Ele pode gerar interrupção quando o bit SPIE no SPCR e a interrupção global estiver habilitada. Bit 6 - WCOL: Bit sinalizador de colisão de gravação Este bit é definido quando a gravação do registro de dados SPI ocorre durante a transferência de dados anterior. Bit 5: 1 - bits reservados Bit 0 - SPI2X: bit de velocidade SPI duplo Quando definido, a velocidade SPI (frequência SCK) é duplicada.

SPDR:

Bit 7: 0- Registrador de dados SPI usado para transferir dados entre o arquivo de registro e o registrador de deslocamento SPI.

A gravação no SPDR inicia a transmissão de dados.

Modo mestre:

O mestre grava o byte de dados no SPDR, a gravação no SPDR inicia a transmissão de dados. Os dados de 8 bits começam a se deslocar para o escravo e, após a mudança completa do byte, o gerador de relógio SPI para e o bit SPIF é definido.

Modo escravo:

A interface Slave SPI permanece inativa enquanto o pino SS for mantido alto pelo mestre. Ela é ativada apenas quando o pino SS é acionado para baixo e os dados solicitados começam a ser deslocados com o relógio SCK de entrada do mestre. E defina o SPIF após a mudança completa de um byte.

Etapa 3: Codificação e Implementações

Como diagrama de circuito está funcionando bem. Conecte como diagrama.

Os códigos são testados no meu PC.

Todos esses códigos são extraídos da Internet após longa exploração.

É difícil encontrar um código correto para o seu módulo e, claro …

Eu tive os mesmos problemas para conectar e executar.

Após 2 semanas testando muitos conjuntos de programas, descobri que esse conjunto de códigos está correto.

Módulo Arduino Nano 3.0 com CH340G USB-Serial-TTL. O & driver está (CH341SER.zip) anexado a este projeto.

Este é um conjunto perfeito de programas para implementar este projeto.

"SPI.h" é da biblioteca padrão do Arduino (software).

A biblioteca "MFRC" é fornecida com a codificação real do Arduino Nano …

Eu espero que você aproveite

Etapa 4: resultados e conclusões

Os resultados são mostrados no Serial-Monitor do Arduino, que é capaz de ler e gravar dados seriais (para o PC). Mesmo você pode usar Putty / Hyperterminal etc também definindo taxas de boud, start e stop bits.

Software usado:

- Arduino 1.0.5-r2

- CH341SER.zip para FTDI (chip CH340G)

- Putty / Hyperterminal também pode ser usado para comunicação serial via PC

Hardware Usado

- Módulo MFRC522 + SmartTag + KeyChain - de "ebay.in"

- ARduino Nano 3.0 - de "ebay.in"

Recomendado:

Tutorial do Arduino MFRC522 - Tag RFID presente ou removida ?: 6 etapas

Tutorial do Arduino MFRC522 - Tag RFID presente ou removida ?: Este tutorial foi postado originalmente em High Voltages

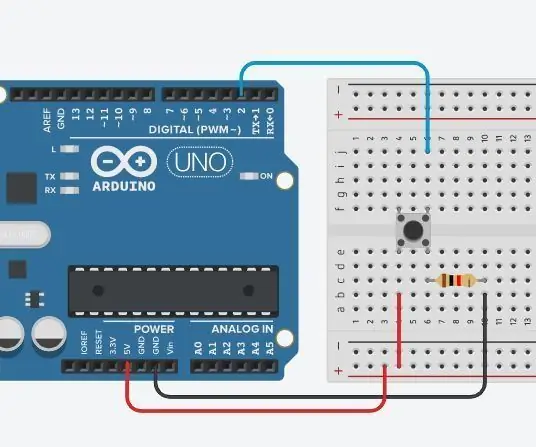

Botão de interface de interface - Noções básicas do Arduino: 3 etapas

Botão de interface - Arduino Básico: O botão de pressão é um componente que conecta dois pontos em um circuito quando você o pressiona. Quando o botão de pressão está aberto (não pressionado), não há conexão entre as duas pernas do botão de pressão, então o pino é conectado a 5 volts (através do pull-up resi

Gesture Hawk: robô controlado por gestos manuais usando interface baseada em processamento de imagens: 13 etapas (com imagens)

Gesture Hawk: Robô controlado por gestos manuais usando uma interface baseada em processamento de imagem: Gesture Hawk foi apresentado no TechEvince 4.0 como uma interface homem-máquina baseada em processamento de imagem simples. Sua utilidade reside no fato de que nenhum sensor adicional ou vestível, exceto uma luva, é necessário para controlar o carro robótico que funciona em diferentes

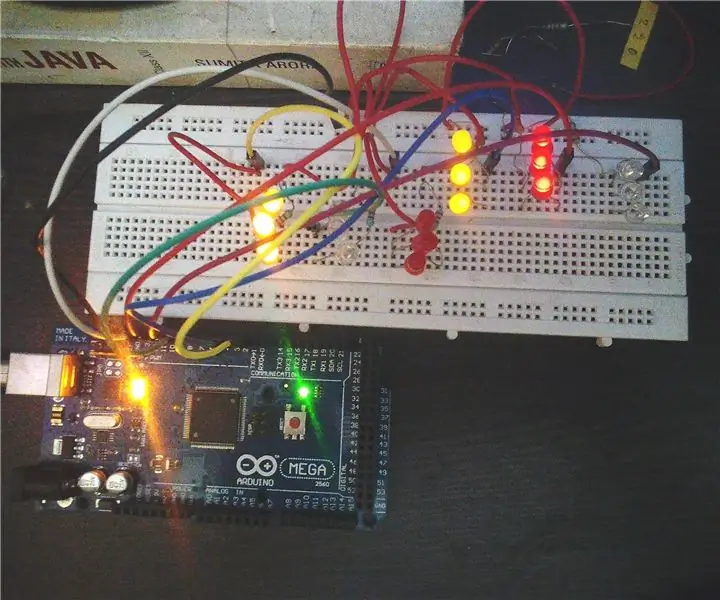

DIY MusiLED, LEDs sincronizados com música com aplicativos Windows e Linux de um clique (32 e 64 bits). Fácil de recriar, fácil de usar, fácil de transportar: 3 etapas

DIY MusiLED, LEDs sincronizados com música com aplicativos Windows e Linux de um clique (32 e 64 bits). Fácil de recriar, fácil de usar, fácil de transportar: Este projeto irá ajudá-lo a conectar 18 LEDs (6 vermelho + 6 azul + 6 amarelo) à sua placa Arduino e analisar os sinais em tempo real da placa de som do seu computador e retransmiti-los para os LEDs para iluminá-los de acordo com os efeitos da batida (caixa, chapéu alto, chute)

Interface musical de botão fácil: 5 etapas (com imagens)

Interface musical de botão fácil: Este projeto modifica um botão fácil de grampos de US $ 5 e um teclado USB barato para que possam ser usados como um dispositivo de entrada para apresentações musicais ao vivo (ou qualquer outra coisa que requeira um botão ou pedal). Permite a criação de botões baratos