Índice:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:39.

- Última modificação 2025-01-23 15:03.

Neste Instructable, vou mostrar como proteger seu computador Macintosh de ladrões. Embora essas técnicas não sejam 100% eficazes, elas aumentarão suas chances de ter seu Mac de volta por um fator infinito … A razão de eu dizer isso é que, sem qualquer uma dessas técnicas, você não tem chance de recuperá-lo.

Algumas semanas atrás, eu vi um episódio do Dateline NBC que cobria roubos de iPod e como eles pegaram os ladrões. Isso me fez pensar como poderia proteger meu próprio iPod e computadores. Um pouco de conhecimento prévio e pesquisas na Internet revelaram algumas técnicas excelentes. Infelizmente, nada para o iPod, exceto uma maneira de registrar o número de série. Tenho certeza de que existem técnicas semelhantes que podem ser usadas em máquinas Windows e Linux, mas eu não as possuo. Dou as boas-vindas a outra pessoa para publicar um Instructable semelhante para essas máquinas. Não tenho afiliação com nenhum dos softwares mencionados aqui, exceto que sou um cliente satisfeito e pagante.

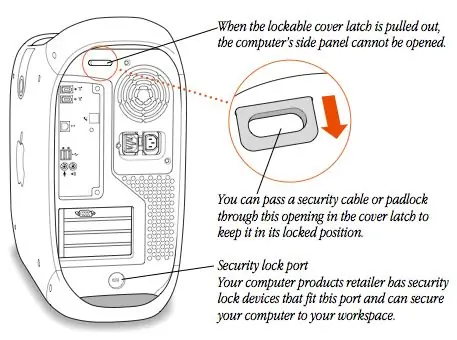

Etapa 1: Bloqueie-o …

Esta é provavelmente uma das técnicas mais simples e ignoradas! Todos os Mac já construídos incluem um orifício especial na caixa, exclusivamente para o cabeamento do computador à sua mesa. Os cabos estão disponíveis em várias fontes e são simples de instalar. Em muitos Macs de mesa, há uma trava adicional com trava para evitar que o painel lateral seja aberto.

Use este recurso se você não vai a qualquer lugar com o seu Mac. Um invasor provavelmente desistirá rapidamente e pegará sua TV.

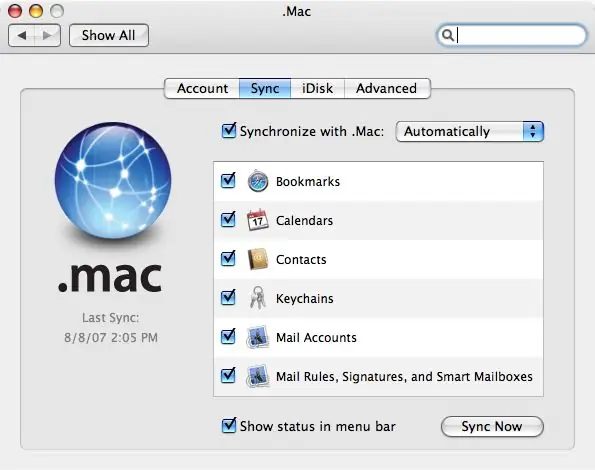

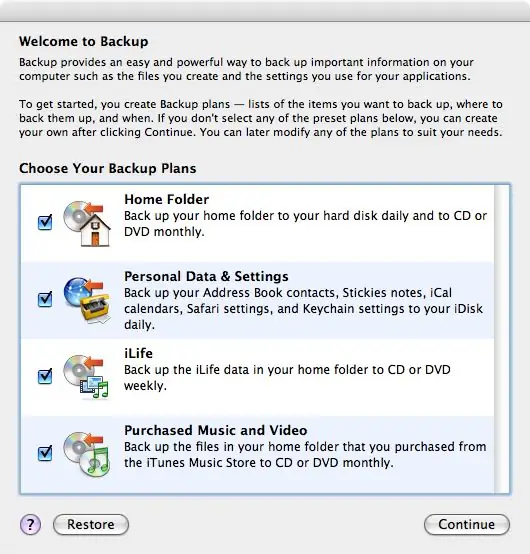

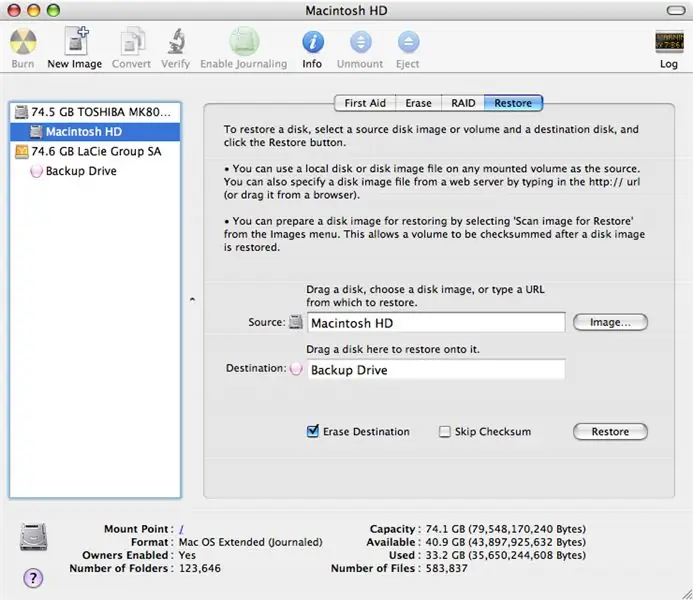

Etapa 2: Faça o backup

Eu não posso enfatizar isso forte o suficiente! Faça backup de seus dados! Não importa quais precauções você tome, sempre há a chance de você não recuperá-lo ou, se o fizer, a viagem será torrada. Existem várias técnicas e níveis dos quais você pode fazer backup. O mais simples e, na minha opinião, o mais interessante é obter uma conta Dot Mac e usar o recurso de sincronização junto com o utilitário de backup da Apple. A sincronização com o Dot Mac mantém uma cópia de todos os seus favoritos do Safari, Calanders do iCal, contatos do catálogo de endereços, chaveiros e informações da conta de e-mail em seu iDisk. Isso pode ser mantido em sigilo com todos os seus Macs também! O backup fará o backup de todas as suas configurações pessoais para o iDisk diariamente e seguirá um regime semanal de backup de seus outros dados em CD ou DVD. O iDisk foi atualizado recentemente para 10 GB de espaço. Vale a pena os $ 99US (tão baixo quanto $ 70 na Amazon ou eBay). Outra técnica usa uma unidade externa e o Utilitário de Disco. Isso faz uma cópia exata e inicializável de todo o disco rígido. Por ser uma imagem exata do "Ghost", todos os seus Aplicativos e seus detalhes de registro associados são mantidos. Para fazer isso, localize o programa Utilitário de Disco na pasta Utilitários da pasta Aplicativos e execute-o. Selecione sua unidade principal e, em seguida, a guia Restaurar. Arraste sua unidade principal para o campo Origem e sua unidade de backup para o campo Destino. Se for uma unidade de backup realmente grande, você pode, alternativamente, criar uma imagem de disco do mesmo tamanho que sua unidade principal e usá-la para o destino. Se você marcar Apagar destino, a unidade também terá o mesmo nome e ícone da unidade principal. Não verificá-lo deixará o que já está naquela unidade intacto. Existem também técnicas alternativas. Alguns caros e alguns gratuitos. Eles estão todos bem. Apenas certifique-se de usá-los!

Etapa 3: Proteja suas informações pessoais e arquivos

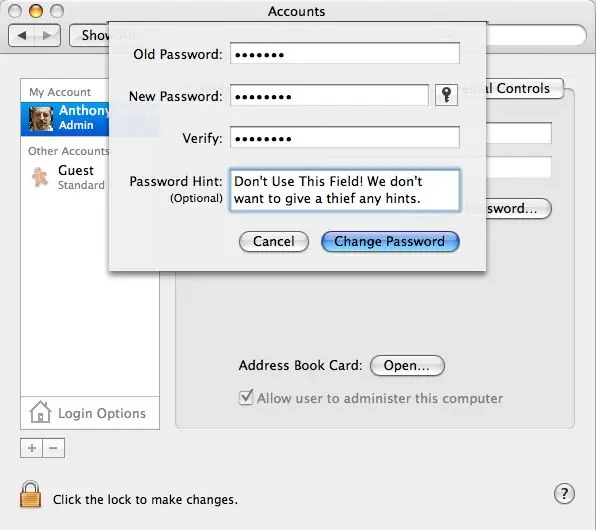

Em primeiro lugar, defina sua (s) senha (s) de administrador para algo que não seja adivinhado imediatamente. Deve conter pelo menos um número e uma combinação de letras maiúsculas e minúsculas. Esta é uma senha que você precisa usar regularmente, então deve ser algo de que você se lembre.

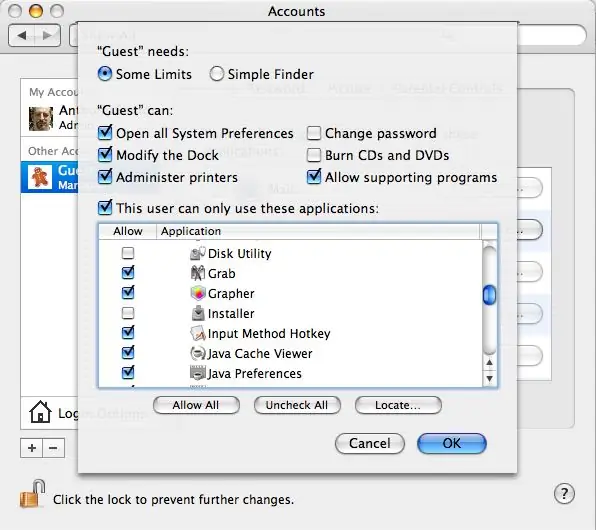

Gosto de escolher uma frase e construir uma sigla a partir dela. Por exemplo, pode-se escolher "Quatro pontos e sete anos atrás", criando a sigla "4s e sYo". Mas não use esta … Não use a senha mais comum, "Catch22" também! Agora crie uma nova conta "Convidado" sem acesso administrativo e sem uma senha. Isso elimina a necessidade de o ladrão se esforçar demais para obter acesso às suas outras contas. Com essa conta, eles têm acesso à Internet e também aos seus jogos, o que é provável que eles procurem inicialmente.

Etapa 4: agora, evite que mudem as coisas …

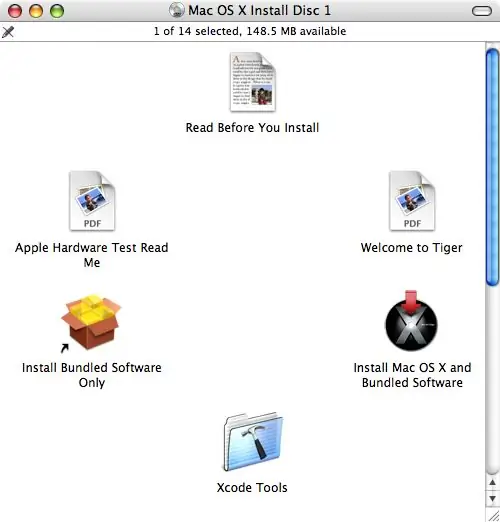

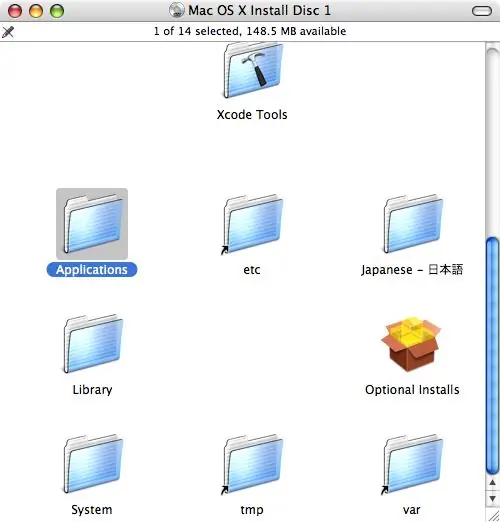

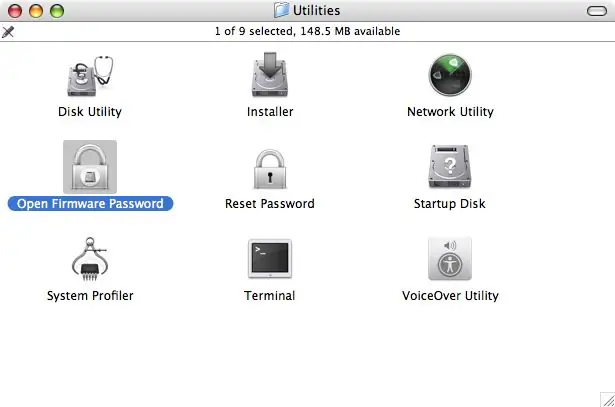

Esse processo remove a capacidade de apagar ou substituir o disco rígido, bem como de bloquear a inicialização de uma unidade alternativa ou do CD. Isso pode ser ignorado por um técnico de Mac experiente ou um usuário avançado, mas a maioria dos ladrões não é tão inteligente. Não. Não vou lhe dizer como substituí-lo e peço que você também não poste essa informação. Insira o CD de instalação original do Mac OS X. Pode ser o disco que veio com o seu Macintosh ou um disco de instalação mais recente do OS X. Navegue até a janela do CD e você encontrará a pasta Aplicativos. Abra esta pasta e, em seguida, abra a pasta Utilitários dentro dela. Aqui, você encontrará um utilitário chamado Open Firmware Password. Não copie este utilitário para o seu disco rígido! É importante que esteja disponível apenas no CD. Vá em frente e clique duas vezes no aplicativo para abri-lo. Use uma senha exclusiva aqui e guarde-a em um local seguro. Você precisará dessa senha se precisar reinstalar ou atualizar o OS X com um CD. Você também precisará dele se usar o Boot Camp ou precisar instalar uma atualização de firmware. Observação: embora os Macs mais novos que usam processadores Intel não usem o Open Firmware, esse recurso ainda está presente no firmware do computador.

Etapa 5: use o controle remoto e o sensor de movimento do seu Mac

Os notebooks Mac mais recentes, incluindo a maioria dos Powerbook G4s, iBook G4s e todos os Mac Books e Mac Book Pros, contêm um sensor de movimento que desliga o disco rígido se o computador cair. Vários editores de Shareware criaram utilitários para usar este sensor como um dispositivo de proteção, disparando um alarme se o computador for movido. Isso só protege o seu computador se você estiver dentro do alcance para impedir o roubo antes que ele comece. O utilitário que estou usando é chamado TheftSensor. Com este utilitário, você pode ativá-lo pressionando o botão play em seu controle remoto. Uma vez ativado, ele dispara um alarme se o computador for movido ou fechado. Veja o vídeo em ação. Como joejoerowley apontou; Existe também o utilitário iAlertU da Slapping Turtle. Este utilitário faz a mesma coisa que o TheftSensor, mas tem os recursos adicionais de um alarme visível e reação aos pressionamentos de tecla e remoção do cabo de alimentação. Veja o vídeo em anexo aqui: Nota: Para evitar o uso de outro controle remoto para desativar este utilitário, emparelhe o controle remoto com o Mac pressionando e segurando os botões Reproduzir / Pausar e Menu simultaneamente por cerca de 4 ou 5 segundos.

Etapa 6: Agora … para recuperá-lo

Ok … Você fez tudo o que podia para proteger o seu Mac caso ele fosse roubado. Agora queremos recuperá-lo! O mesmo grupo, Orbicule, publica outro utilitário UnderCover ($ 49US, taxa única) que, uma vez que o roubo é relatado, monitora o uso do computador na rede e relata todas as informações para a polícia local, bem como para o provedor de Internet do ladrão. Isso ajudará as autoridades e lhes dará o incentivo para capturar o ladrão e recuperar seu Mac! Quando o ladrão se conecta à Internet, seu Mac imediatamente começa a enviar e-mails contendo as informações de IP do ladrão, capturas de tela e até fotos do ladrão se seu Mac tem um iSight integrado. Se as autoridades não conseguirem capturar o ladrão, o UnderCover começará a simular um erro de hardware escurecendo gradualmente a tela até que fique ilegível. Com sorte, isso forçará o ladrão a levar o computador para uma oficina mecânica ou vendê-lo. Quando o técnico ou destinatário pega o computador e o conecta a outra rede, uma mensagem é exibida, explicando que se trata de um computador roubado e quem contatar para devolvê-lo. Tudo isso é feito de forma transparente em segundo plano. O ladrão nunca saberá que está sendo monitorado!

Etapa 7: não anuncie …

Ao levar seu computador em uma viagem, embale-o com segurança em uma transportadora decente. Tente escolher um que não se pareça com um portador de computador. Você estará menos apto a ser alvejado pelo ladrão em primeiro lugar.

O uso de todas essas técnicas não diminuirá a velocidade ou o prazer do computador, mas fará muito pela sua paz de espírito. Se você tem alguma técnica adicional ou conhece software semelhante, por favor, poste um comentário! Se você tem uma máquina Windows ou Linux e conhece técnicas semelhantes, poste uma irmã Instructable para ajudar esses usuários. Obrigado!

Recomendado:

Steam Punk seu UPS para obter horas de atividade para seu roteador Wi-fi: 4 etapas (com fotos)

Steam Punk seu UPS para obter horas de atividade para seu roteador Wi-fi: Há algo fundamentalmente desagradável em ter seu UPS convertendo sua bateria de 12 V DC em 220 V AC para que os transformadores que executam seu roteador e fibra ONT possam convertê-la de volta em 12 V DC! Você também está lutando contra o [normalmente

Proteja suas ideias, proteja seu trabalho: 8 etapas

Proteja suas ideias, proteja seu trabalho: Perdi dados há alguns dias devido a um travamento do PC. Perdeu-se um dia de trabalho.:/ Guardei os meus dados na nuvem para evitar um defeito no disco rígido. Eu uso um software de controle de versão para poder restaurar versões anteriores do meu trabalho. Eu faço um backup todos os dias. Mas desta vez eu

Alarme de ladrões: 3 etapas

Alarme de ladrões: Recentemente, uma onda de assaltos começou em nosso bairro e decidimos agir. Mesmo quando não estivermos em casa, saberemos se alguém estourou e também obteremos um registro do assalto a partir do momento do assalto .Nossa pesquisa de distância

Proteja e proteja os dados em seu laptop: 6 etapas

Proteja e proteja os dados em seu laptop: Perder um laptop é uma droga; perder dados e senhas importantes é muito pior. Aqui está o que eu faço para proteger meus dados

Use seu Mac OSX como um adaptador Wirelss para seu XBOX 360: 6 etapas

Use seu Mac OSX como um adaptador Wirelss para seu XBOX 360: Eu vi outro guia sobre como fazer isso aqui, mas estava terrivelmente errado e deixei de fora tantas coisas, então decidi fazer o meu próprio