Índice:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:38.

- Última modificação 2025-01-23 15:03.

Tive que comprar outro Orange Pi:) Isso aconteceu porque meu telefone SIP começou a tocar no meio da noite com números estranhos e meu provedor de VoIP sugeriu que era devido a varreduras de portas. Outra razão - eu tinha ouvido muitas vezes sobre roteadores sendo hackeados e tenho um roteador que não posso administrar (Altibox / Noruega). Eu também estava curioso para saber o que estava acontecendo na minha rede doméstica. Portanto, decidi configurar um firewall de ponte, transparente para a rede doméstica TCP / IP. Eu testei com um PC, então decidi comprar OPi R1 - menos ruído e menos consumo de energia. Se você tem seu próprio motivo para ter esse firewall de hardware - é mais fácil do que você pensa! Não se esqueça de comprar um dissipador de calor e um cartão micro SD decente.

Etapa 1: sistema operacional e cabeamento

Eu instalei o Armbian:

Como você deve ter notado, usei um conversor USB TTL para ter acesso ao console serial, o que não era necessário, a configuração de rede padrão assume DHCP.

O único comentário para o conversor - em muitos tutoriais nenhuma conexão VCC é sugerida. Para mim, funcionou apenas quando a fonte de alimentação foi conectada (3,3 V é o único pino quadrado na placa). E iria superaquecer se não fosse conectado ao USB antes de a fonte de alimentação ser ligada. Eu acho que R1 tem pinagem compatível com OPi Zero, eu tenho problemas para encontrar esquemas R1.

Após inicializar o Armbian, alterar a senha de root e algumas coisas de atualização / atualização, encontrei duas interfaces ('ifconfig -a') - eth0 e enxc0742bfffc6e. Verifique porque você vai precisar deles agora - o mais incrível é que para transformar seu R1 em uma ponte Ethernet você só precisa ajustar o arquivo / etc / network / interfaces. Fiquei surpreso ao saber que o Armbian vem com algumas versões pré-configuradas do arquivo, incluindo interfaces.r1switch - parece o que precisamos, mas não funciona.

Outra coisa importante era a identificação adequada das portas Ethernet - enxc0742bfffc6e era aquela próxima aos pinos seriais.

Antes de fazer o R1 perder o contato com a Internet (OK, isso poderia ter sido configurado melhor), basta instalar uma coisa:

sudo apt-get install iptables-persistent

Etapa 2: / etc / network / interfaces

Se você mudar sua rede local para eth0, precisará do seguinte arquivo de interfaces (você sempre pode voltar à versão original com sudo cp interfaces.default interfaces; reiniciar):

manual auto br0iface br0 inet

bridge_ports eth0 enxc0742bfffc6e

bridge_stp off

bridge_fd 0

bridge_maxwait 0

bridge_maxage 0

Etapa 3: Iptables

Após a reinicialização, o R1 deve ser transparente para a rede e funcionar como um conector de cabo. Agora vamos dificultar a vida dos bandidos - configure as regras do firewall (as linhas hash são comentários; ajuste os endereços de rede à sua configuração de DHCP!):

# pisca tudo e fecha as portas

iptables -Fiptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT DROP

# mas permite que a rede interna saia

iptables -A INPUT -m physdev --physdev-is-bridged --physdev-in eth0 -s 192.168.10.0/24 -j ACEITAR

iptables -A FORWARD -m physdev --physdev-is-bridged --physdev-in eth0 -s 192.168.10.0/24 -j ACEITAR

# permite que o DHCP passe pela ponte

iptables -A ENTRADA -i br0 -p udp --dport 67:68 --sport 67:68 -j ACEITAR

iptables -A FORWARD -i br0 -p udp --dport 67:68 --sport 67:68 -j ACEITAR

# todo o tráfego estabelecido deve ser encaminhado

iptables -A FORWARD -m conntrack --ctstate ESTABELECIDO, RELACIONADO -j ACEITAR

# apenas para navegador local - acesso a ferramentas de monitoramento como darkstat

iptables -A ENTRADA -i lo -j ACEITAR iptables -A SAÍDA -o lo -j ACEITAR

#block spoofing

iptables -A FORWARD -m physdev --physdev-is-bridged --physdev-in enxc0742bfffc6e -s 192.168.10.0/24 -m limit --limit 5 / min -j LOG --log-level 7 --log-prefix NETFILTER

iptables -A FORWARD -m physdev --physdev-is-bridged --physdev-in enxc0742bfffc6e -s 192.168.10.0/24 -j REJEITAR

Etapa 4: Considerações Finais

Depois de uma semana - funciona perfeitamente. A única coisa que vou inventar (e enviar aqui) é o monitoramento de rede e o acesso via ssh. Repito - alterar o arquivo de interfaces para o conteúdo que anexei desconectará o dispositivo R1 da rede IP - apenas serial funcionará.

6 de junho de 2018: a ponte não é muito trabalho para fazer, mas R1 emite muito calor, muito. Um dissipador de calor simples fica muito quente - estranho e eu não gosto disso. Talvez esteja tudo bem, talvez alguém tenha uma solução que não seja um fã.

18 de agosto de 2018: 'armbianmonitor -m' mostra 38 Celsius, o que está muito abaixo da minha percepção pessoal. Senti uma mudança significativa (queda) quando reduzi um pouco o relógio:

echo 1000000> / sys / devices / system / cpu / cpu0 / cpufreq / scaling_max_freq

BTW - eu consegui conectar à minha WLAN doméstica, mas R1 não recebeu nenhum IP via DHCP, a atribuição estática deos também não funciona. Essa foi minha primeira tentativa de ter uma interface administrativa, diferente de serial. Outra ideia é ainda ter um IP atribuído a uma das portas ethernet. Voltarei a isso em alguns meses.

Recomendado:

Ponte KaKu (Klik-aan Klik-uit): 4 etapas

Ponte KaKu (Klik-aan Klik-uit): Este KakuBridge é muito barato (< $ 8) e muito simples de construir sistema domotica para dispositivos Klik-aan Klik-uit, (CoCo). Você pode controlar até 9 dispositivos por meio de um controle remoto em uma página da web. Além disso, com o KakuBridge você pode agendar cada dispositivo

Hub NMEA / AIS barato - ponte RS232 para Wifi para uso a bordo: 6 etapas

Hub NMEA / AIS barato - RS232 para ponte Wifi para uso a bordo: Atualização 9 de janeiro de 2021 - Adicionada conexão TCP extra e reutilização da última conexão se mais clientes se conectaremAtualize 13 de dezembro de 2020 - Versão sem configuração do código adicionada para barcos com roteadores existentesIntroduçãoEste NMEA / AIS RS232 para ponte WiFi é

Construir a ponte interativa do Rainbow usando o Minecraft Raspberry Pi Edition: 11 etapas

Construir ponte interativa do Rainbow usando o Minecraft Raspberry Pi Edition: Ontem, vi meu sobrinho de 8 anos jogando Minecraft com o Raspberry Pi que dei a ele antes, então tive uma ideia, que é usar código para fazer um Minecraft personalizado e emocionante- projeto de blocos de LED pi. Minecraft Pi é uma ótima maneira de começar com

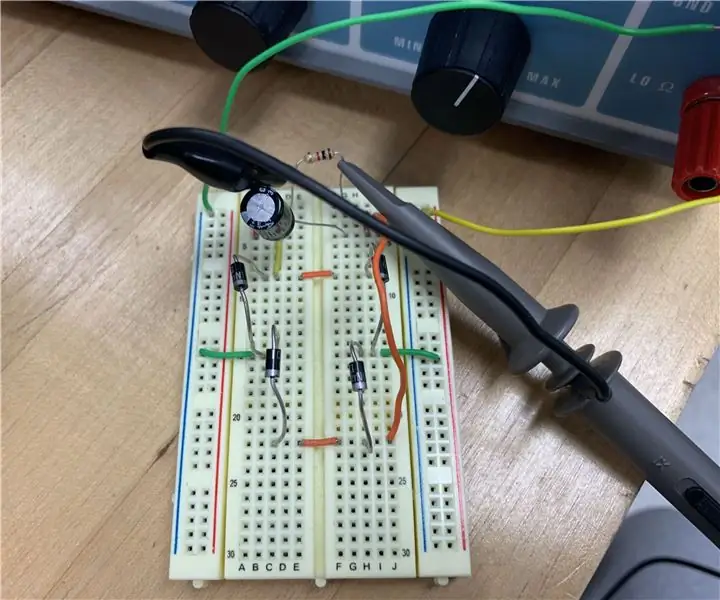

Retificador de ponte de onda completa (JL): 5 etapas

Retificador de ponte de onda completa (JL): introduçãoEsta página intratável o guiará por todas as etapas necessárias para construir um retificador de ponte de onda completa. É útil na conversão de corrente AC em DC. Peças (com links de compra) (As fotos das peças estão incluídas com corresp

Como fazer uma ponte H: 15 etapas

Como fazer uma ponte H: Uma ponte H é um tipo de circuito que você pode usar para fazer um motor CC reversível girar no sentido horário e anti-horário. Em outras palavras, este circuito permite que você inverta rapidamente a direção de um motor girando usando um interruptor ou controlador c